RaaS – Ransonware as a Service | Hackers vendem ransonware em forum russo.

BRata: falso update do WhatsApp na Google Play era aplicativo espião

4 de setembro de 2019

Google lança ferramenta Open USB Keystroke Injection Protection

17 de março de 2020Pesquisadores descobriram uma nova família de ransomware chamada “Buran”, que funciona como um modelo de Ransomware como serviço (RaaS) e vende ativamente em um fórum russo conhecido.

Os autores do Ransomware anunciam em fóruns underground russos conhecidos e o Buran Ransomware compatível com todas as versões do sistema operacional Windows e servidor Windows.

Diferentemente de outros ransomwares baseados em RaaS, como o GandCrab, que auferem 30{be21aff5be3cba7028740b00cdbe399c24634d1e7557f45813432b660e944eb8} a 40{be21aff5be3cba7028740b00cdbe399c24634d1e7557f45813432b660e944eb8} da receita, os autores do ransomware Buran recebem apenas 25{be21aff5be3cba7028740b00cdbe399c24634d1e7557f45813432b660e944eb8} da receita gerada por infecção.

Os autores também estão dispostos a negociar o preço para qualquer um que possa garantir um alto nível de taxa de infecção em um grande número de sistemas, e os anúncios fornecem detalhes sobre a afiliação, funcionalidade flexível e suporte 24 horas por dia, 7 dias por semana. (Inacreditável…)

Anúncio Buran no fórum russo

O Buran Ransomware foi desenvolvido com certas limitações e não infectará regiões específicas do segmento da CEI, que são repúblicas soviéticas – Armênia, Bielorrússia, Cazaquistão, Quirguistão, Moldávia, Rússia, Tajiquistão, Turquemenistão, Ucrânia e Uzbequistão.

Além disso, se for determinado que o sistema está na Federação Russa, na Bielorrússia ou na Ucrânia, o malware finalizará o processo com um “ExitProcess”. Com base nos TTPs e artefatos no sistema, o pesquisador acredita que Buran é uma evolução do ransomware Jumper. VegaLocker é a origem desta família de malware.

Análise de infecção de Buran Ransomware

O Buran Ransomware infecta os usuários do Windows com a ajuda do RIG Exploit Kit , um conhecido kit de exploração usado por centenas de famílias de malware e ransomware.

O RIG Exploit Kit usa uma grave vulnerabilidade do Internet Explorer (VBScript Engine, Execução de Código Arbitrária) CVE-2018-8174 para explorar o sistema da vítima visada.

A exploração bem-sucedida lançará o ransomware Buran no sistema. O empacotador e o malware foram escritos pela linguagem Delphi, o que dificulta a análise estática. O pesquisador observou que o ransomware possui 2 versões diferentes. Comparado à primeira versão, a segunda observou muitas melhorias

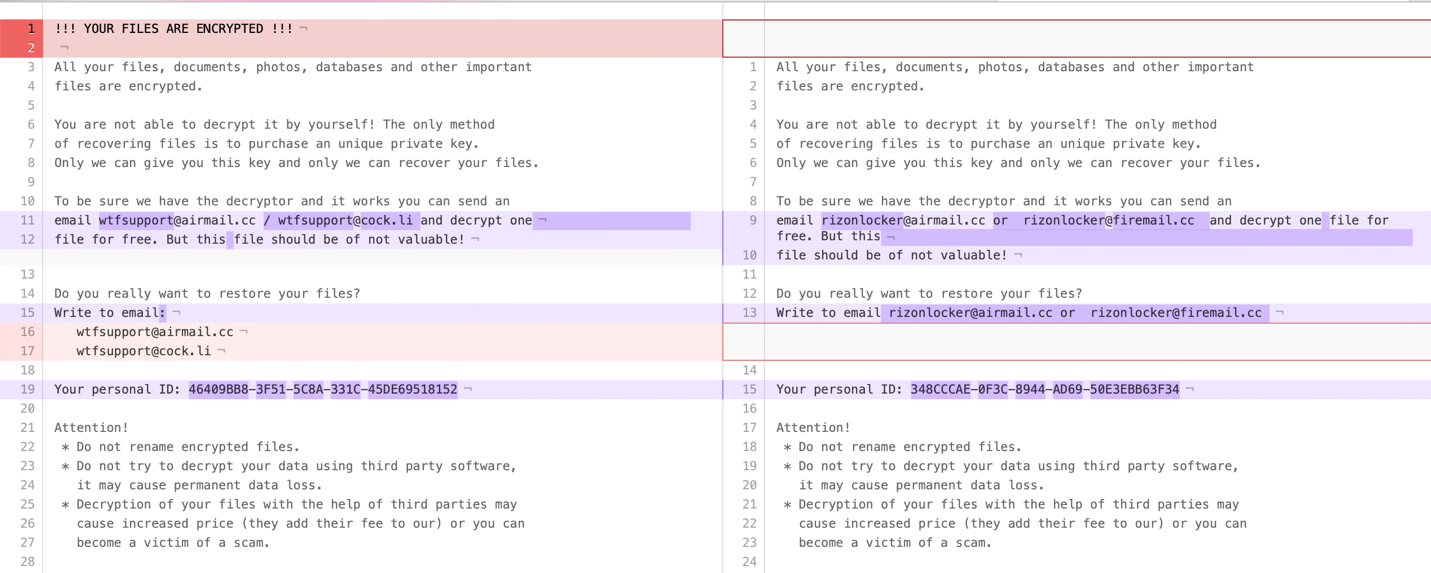

Comparação de versões do Buran Ransomware

Os pesquisadores aprenderam algumas das principais diferenças, como processo de exclusão de cópias de sombra, exclusão de catálogo de backup, exclusão de backup de estado do sistema, Ping usado como método de suspensão.

O ransomware está completamente empacotado e o objetivo do empacotador é descriptografar o malware, criando uma técnica RunPE para executá-lo a partir da memória.

“De acordo com a pesquisa da McAfee , a próxima ação é calcular um hash com base em seu próprio caminho e nome na máquina. Com o valor de hash de 32 bits, fará uma concat com a extensão “.buran”. Imediatamente depois, ele criará esse arquivo na pasta temp da máquina vítima. Importante, se o malware não puder criar ou gravar o arquivo na pasta TEMP, ele terminará a execução.”

Após a infecção bem-sucedida, uma nota de resgate é criada dentro do binário e será despejada em execução na máquina da vítima.

Os operadores de ransomware encontrarão sua vítima usando funções aleatórias do Delphi, e a identificação é necessária para rastrear seus usuários infectados para afiliados para entregar o decodificador após o pagamento.

O Buran ransomware lista negra de alguns dos arquivos e pastas durante a infecção para evitar a quebra de sua funcionalidade ou desempenho.

De acordo com Alexandre Mundo, analista de malware sênior da Mcafee, a amostra usada para analisar esse ransomware usando as seguintes técnicas do MITRE ATT & CK ™:

- Desativando ferramentas de segurança

- Coleta de E-mail

- Descoberta de arquivos e diretórios

- Exclusão de arquivo

- Hooking

- Módulos e extensões de kernel

- Mascarada

- Modificar registro

- Digitalização do serviço de rede

- Descoberta de dispositivos periféricos

- Injeção de processo

- Registro de consulta

- Chaves de execução do Registro / pasta Iniciar

- Protocolo de Área de Trabalho Remota

- Descoberta remota do sistema

- Execução de Serviço

- Descoberta da hora do sistema

- Instrumentação de Gerenciamento do Windows

Processo de criptografia Buran

A criptografia Buran começa com uma pasta específica do computador da vítima, como uma pasta da área de trabalho, e pode usar threads para criptografar arquivos.

Durante o processo, ele criptografará as letras e as pastas das unidades capturadas anteriormente no processo de reconhecimento.

Depois de concluir o processo de criptografia, as notas de ransomware serão descartadas no disco com o nome “!!! Seus arquivos são criptografados !!! ”

Todos os arquivos criptografados renomeados com o mesmo nome de antes com uma nova extensão aleatória. Quando comparada com outro ransomware da família RaaS, a infecção pelo Buran é lenta e o anúncio diz que eles estão melhorando continuamente seu ransomware.