Ataque Man in The Midle – Como ocorre se proteger

DMARC – Por que é importante seu domínio possuir um?

5 de abril de 2022Saiba mais sobre ataques Man-in-the-Middle, vulnerabilidades e como prevenir ataques MITM

Existem muitos tipos de ameaças à segurança que os invasores podem usar para explorar aplicativos inseguros. Os atores de ameaças podem executar alguns desses ataques usando software automatizado, enquanto outros exigem uma função mais ativa dos invasores. Neste tutorial, explicaremos a ideia básica por trás de um ataque man-in-the-middle (MITM), fornecendo exemplos e técnicas de mitigação.

O que é um ataque man-in-the-middle?

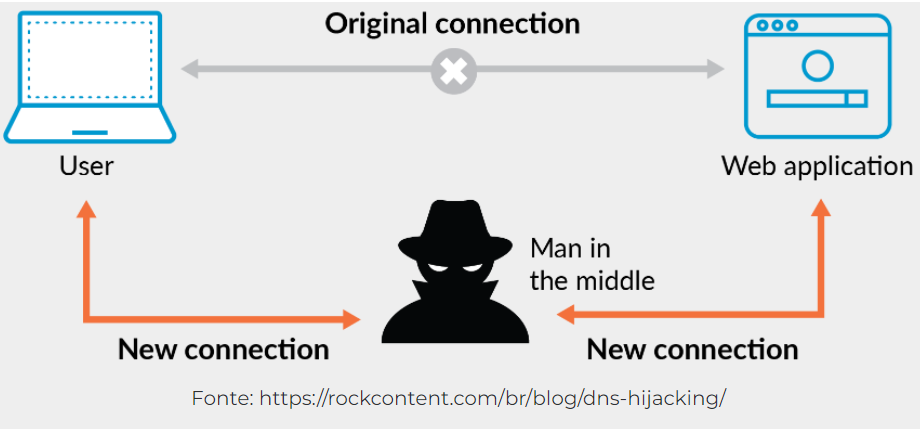

Um ataque man-in-the-middle é um tipo de ataque de espionagem, em que os invasores interrompem uma conversa ou transferência de dados existente. Depois de se inserirem no “meio” da transferência, os atacantes fingem ser ambos participantes legítimos. Isso permite que um invasor intercepte informações e dados de qualquer uma das partes enquanto também envia links maliciosos ou outras informações para ambos os participantes legítimos de uma maneira que pode não ser detectada até que seja tarde demais.

Você pode pensar nesse tipo de ataque como semelhante ao jogo de telefone em que as palavras de uma pessoa são levadas de participante para participante até que elas mudem no momento em que chegam à pessoa final. Em um ataque man-in-the-middle, o participante do meio manipula a conversa desconhecida para qualquer um dos dois participantes legítimos, agindo para recuperar informações confidenciais e causar danos.

Abreviaturas comuns para um ataque man-in-the-middle, incluindo MITM, MitM, MiM e MIM.

Conceitos chave de um ataque man-in-the-middle

Ataques man-in-the-middle:

- São um tipo de sequestro de sessão

- Envolva invasores que se inserem como retransmissores ou proxies em uma conversa ou transferência de dados legítima e contínua

- Explore a natureza em tempo real das conversas e transferências de dados para passar despercebida

- Permitir que invasores interceptem dados confidenciais

- Permitir que invasores insiram dados e links maliciosos de maneira indistinguível de dados legítimos

Métodos de ataque

Embora o enorme aumento de pontos de acesso sem fio gratuitos e velocidades de banda larga mais rápidas tenham tornado nossas vidas muito mais conectadas, ele também forneceu uma bonança potencial para aqueles que desejam espionar ou interceptar atividades online.

Um método popular de ataque é que os hackers configurem uma conexão Wi-Fi sob medida. Pense em sentar em sua livraria favorita e abrir suas configurações de Wi-Fi para se conectar à rede gratuita. Todas as redes disponíveis na lista são redes Wi-Fi legítimas que pertencem à empresa ou algumas das opções podem pertencer a um hacker?

Esta é uma pergunta crítica a ser feita porque, uma vez que você se conecta a uma rede falsa, um hacker obtém acesso instantâneo ao seu dispositivo. Os hackers podem criar facilmente pontos de acesso Wi-Fi fraudulentos que lhes permitem obter acesso às informações pessoais de todos que tentam se conectar.

O sequestro de e-mail envolve hackers visando contas de e-mail e espionando as comunicações. Depois de se infiltrar nesse sistema fechado, eles podem enviar e-mails falsos – mensagens que parecem legítimas – solicitando tudo, desde transferências de dinheiro a dados financeiros e senhas. Isso pode ser especialmente problemático quando executivos de empresas de nível superior recebem solicitações falsas – mas aparentemente autênticas – de transferências de dinheiro.

Um dos tipos mais comuns de ataque é o sequestro de sessão, onde o hacker ganha o controle dos cookies do seu navegador, que são pequenos dados que armazenam informações do site quando você está navegando. Com esse acesso, o hacker pode roubar uma série de dados, desde suas credenciais de login até os detalhes pessoais em formulários da web pré-preenchidos.

Protegendo-se

Mais importante, sempre verifique se você está navegando com segurança. Ao criptografar o tráfego entre a rede e seu dispositivo usando um software de criptografia de navegação, você pode ajudar a afastar possíveis ataques de intermediários.

Ataques como este, podem gerar muitas perdas financeiras para sua organização ou diretamente a você.

Em tempos de LGPD e Marco Civil da internet, nada mais certo que a segurança da informação entre em evidencia.

Métodos de Proteção

1 – Tenha um bom antivirus.

2 – Mantenha a comunicação com e-mails, via servidores seguros.

3 – Sempre verifique o que se baixa na internet.

4 – Sempre pergunte, solicitei o acesso? solicitei o e-mail? estou aguardando alguma resposta do diretor da empresa?

5 – Tenha uma equipe de Ciber segurança de prontidão para socorre-lo, conte com a Vetor Technology para isso.

Fontes:

https://pt.wikipedia.org/wiki/Ataque_man-in-the-middle

https://www.paloaltonetworks.com/content/dam/pan/en_US/images/cyberpedia/fig1-dns-hijack.png