O Project Zero, iniciativa do Google para descobrir falhas de segurança em softwares de outras empresas, divulgou na última quinta (29) ter descoberto uma vulnerabilidade no iOS que permitiu, por quase dois anos, a invasão de iPhones.

Pelo menos cinco maneiras diferentes eram usadas para invadir o sistema operacional da Apple (o iOS 10 ao 12), através de 14 brechas de segurança do Safari, o navegador padrão da empresa, fornecendo acesso à raiz do iPhone. O ataque acontecia através de sites maliciosos, que recebiam milhares de visitas por semana. Segundo os pesquisadores do Projec Zero, esse pode ter sido um dos maiores ataques contra usuários de iPhone jamais visto.

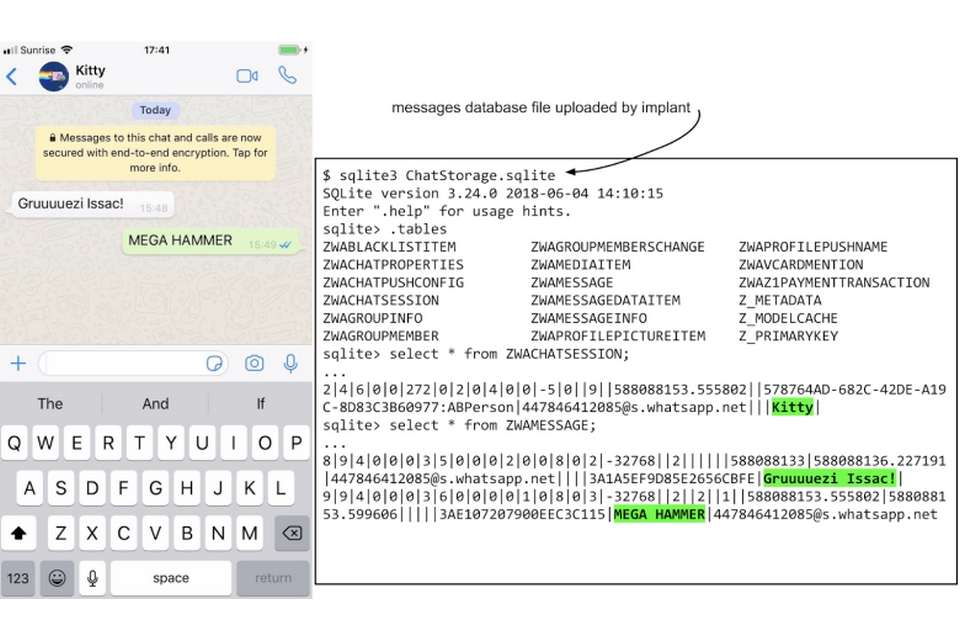

Para ganhar um malware de presente, bastava ao usuário visitar um dos sites infectados. A partir daí, dados do iPhone (como localização, todas as fotos, mensagens e mais a lista de contatos) eram enviados aos atacantes, que desfrutavam de acesso ao coração do celular, podendo baixar absolutamente tudo dos aplicativos instalados e enviar as informações para um servidor a cada minuto. Foi possível também instalar apps maliciosos para espionar e obter acesso a senhas do usuário.

As brechas de segurança permitiam o acesso a todos os aplicativos do iPhone, incluindo mensagens do WhatsApp (Fonte: Google Project Zero/Reprodução)

As brechas de segurança permitiam o acesso a todos os aplicativos do iPhone, incluindo mensagens do WhatsApp (Fonte: Google Project Zero/Reprodução)

A Apple tomou conhecimento do gigantesco buraco no iOS no dia 1º de fevereiro deste ano, quando a equipe de pesquisadores do Project Zero deu à empresa uma semana para corrigir o problema (normalmente, o prazo é de 90 dias). A solução veio através do lançamento do iOS 12.1.4, exatamente sete dias depois.

Para o pesquisador do Google Ian Beer, a lição que fica é que “os usuários precisam se conscientizar de que exploração de brechas em massa como essa é real. Isso quer dizer que seus dispositivos, como parte integrante e ativa de suas vidas, são uma base de dados que poderá ser usada contra eles, se for comprometida”.